用户管理和角色

Version 25.3.9418

Version 25.3.9418

用户管理和角色

第一次启动知行之桥时,应用程序会提示你通过设置用户名和密码来创建第一个应用程序用户)。 第一个用户默认为 管理员角色。

用户

要创建和管理其他用户,请导航至设置页面,然后前往用户选项卡。此选项卡包含所有用户的表格,其中包含用户角色、用户状态、是否为临时用户、双重身份验证 (2FA) 状态等信息。

注意:如果使用 AD/LDAP 来管理用户凭据,则用户名必须采用 域\用户名 格式。

管理员角色的成员可以在此选项卡上创建、删除和修改用户。 管理员是唯一有权管理其他用户的角色。

添加或编辑用户

要添加用户,请点击添加用户。要编辑现有用户,请将鼠标悬停在表格中该用户对应的行上,点击省略号,然后选择编辑。下图展示了如何向应用程序添加新用户。

请填写以下字段:

- 用户名 输入用户名。保存用户后,此字段将无法更改。

- 临时账户 如果用户仅拥有临时访问权限,请勾选此项并提供到期日期(图中未显示)。

- 密码 输入密码。请确保密码符合登录设置中的要求。勾选下次登录时需要重置密码,强制用户在登录时更改密码。

- 状态 指示用户处于活跃状态还是非活跃状态。

- 电子邮件地址 最佳做法是为每个用户提供一个电子邮件地址,以便他们可以在必要时重置密码。

- 角色 选择要分配给用户的用户角色。

- API 访问 勾选已启用将授予用户可用于访问系统 API 的身份验证令牌。详情请参阅系统 API 访问。启用 API 访问后,将显示以下字段。

- 令牌到期日(天) 令牌到期前的天数。如果您不希望令牌过期,请勾选无到期日。

- 身份验证令牌 系统生成的身份验证令牌。请确保在保存用户之前将其复制到安全位置,因为它不会再次显示。

- 每小时最大请求数 取消选中无限请求数可为此用户设置每小时最大请求数限制。

- 最大并发请求数 取消选中无限请求数可设置可同时发送的最大请求数限制。

要添加特定于此用户的受信任或禁止 IP 范围,请点击受信任 IP 范围或禁止 IP 范围选项卡以添加范围。您可以提供单个 IP 地址、简单范围(例如203.0.113.*或203.0.113.1-255)或无类别域间路由 (CIDR) 范围。这些选项卡还会显示在设置 > 安全页面的网络访问部分定义的全局受信任和禁止范围。

单点登录

知行之桥支持通过实现 OpenID 标准的身份提供者进行单点登录。有关单点登录的详细信息,包括 Azure AD 的具体指南,请参阅 单点登录页面。

系统 API 访问

每个用户都被授予一个身份验证令牌,可用于访问系统 API。有关针对系统 API 进行身份验证的更多信息,请参阅 系统 API 文档。

用户可以通过系统 API 执行的特定操作反映了同一用户可以通过 UI 执行的操作。例如,无法通过 UI 删除端口的用户无法使用系统 API 删除端口。要通过系统 API 执行任意操作,请在调用 API 时使用来自 Admin 用户的身份验证令牌。

密码重置

每个用户都可以将一个电子邮件地址与其帐户关联。这样,如果需要重置密码,他们可以点击“忘记密码”链接,以便通过电子邮件接收重置链接。每次发送的密码重置链接都会在应用程序日志中添加一行。

没有与帐户关联电子邮件地址的用户必须联系管理员才能重置密码,因此,管理员最好将电子邮件地址与每个用户帐户关联。

用户角色

角色选项卡显示应用程序中定义的所有角色的表格,以及关联的工作区和指向可以承担每个角色的所有用户的链接。 角色使能够限制用户仅在某些工作区中执行某些操作。 分配给用户的角色会影响他们在知行之桥中看到的所有内容,包括但不限于:

知行之桥的每个安装都包含三个内置角色:

这些是无法编辑或删除的全局角色。 它们适用于所有工作区。 但是,可以定义自定义角色来限制每个用户的权限。 自定义角色由策略组成,它对用户在知行之桥中可以看到或执行的操作提供最精细的控制。 自定义角色还确定用户可以查看哪些工作区并与之交互。

以下部分描述每个内置角色,解释如何定义新策略和角色,并提供一些示例策略。 使用用户角色比较表 来帮助构建自己的策略和角色。

管理员(Admin)角色

管理员角色提供对应用程序的完全控制。 管理员可以创建新的工作流、删除现有流、更改个人设置设置以及执行控制台支持的所有其他操作。

此外,只有管理员可以查看审计日志,它记录了任何用户在应用程序中所做的所有更改。

普通用户(Standard)角色

普通用户角色的成员可以创建、编辑和删除端口和工作流。 但是,他们无法更改任何应用程序范围的设置,例如在 个人设置 页面中公开的设置。

普通用户可以将新文件上传到流中,并且可以上传公共证书以供端口使用。 他们无法上传配置文件中设置的私有证书。

业务运维(Support)角色

业务运维角色是只读角色; 该角色的成员无法创建或删除工作流,也无法更改应用程序设置。 业务运维用户可以使用 发送 操作通过现有工作流发送文件,但无法上传新文件(换句话说,他们只能处理端口的“输入”选项卡中已存在的文件)。

自定义角色

自定义角色可以更精细地控制每个用户在知行之桥中可以查看或执行的操作。自定义角色通过创建策略来定义,这些策略指定了该角色成员拥有的具体权限以及他们拥有的证书权限。自定义角色还可以确定用户可以查看和交互的工作区和证书。

创建角色和策略

- 要创建自定义角色,请导航至系统设置,然后导航至角色选项卡。

- 点击添加角色。为角色指定一个有意义的名称和描述,然后点击添加角色。

- 要定义策略,请点击添加策略。

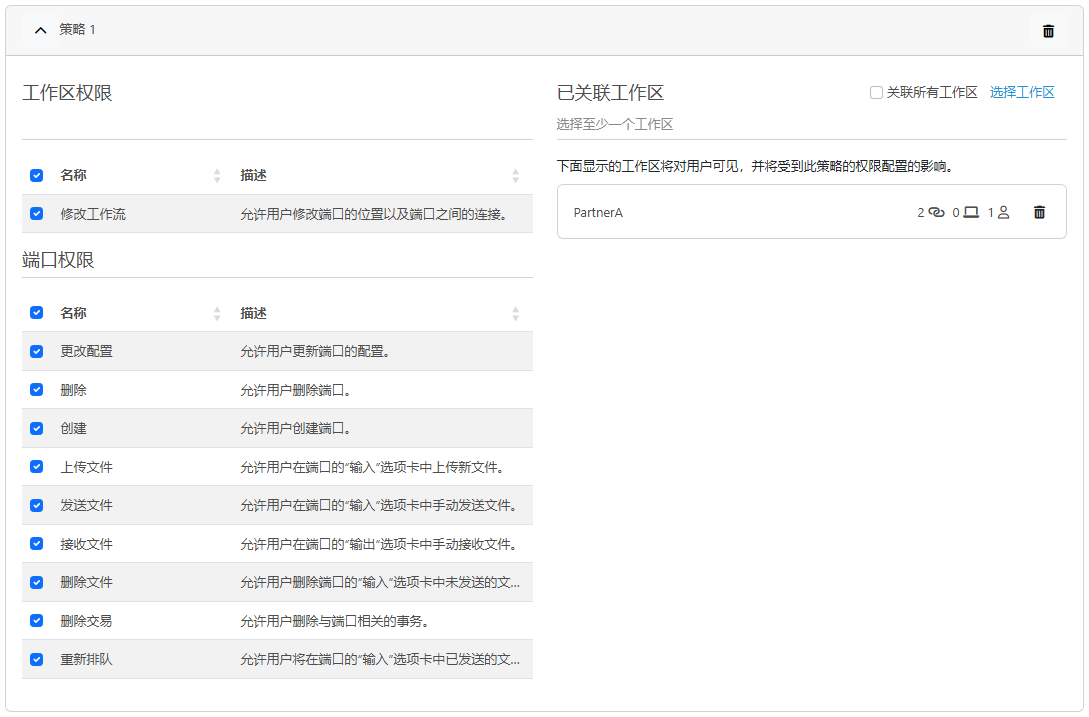

- 使用工作区权限和证书权限旁边的切换按钮来编辑策略所需的部分。

-

勾选要分配的策略允许的工作区操作和允许的端口操作权限旁边的复选框,然后使用所有工作区下拉菜单将策略分配给一个或多个工作区。要将其分配给所有工作区,请使用所有当前和将来的工作区切换按钮。下图显示了已完成工作区和端口权限的策略 1。

-

同样,页面的“证书权限”部分允许控制用户对公有证书和私有证书的操作。勾选要分配的策略证书权限旁边的复选框,然后点击“选择证书”链接,将该策略分配给一个或多个证书。

- 要添加其他策略,请单击 添加策略 并重复前面的步骤。

-

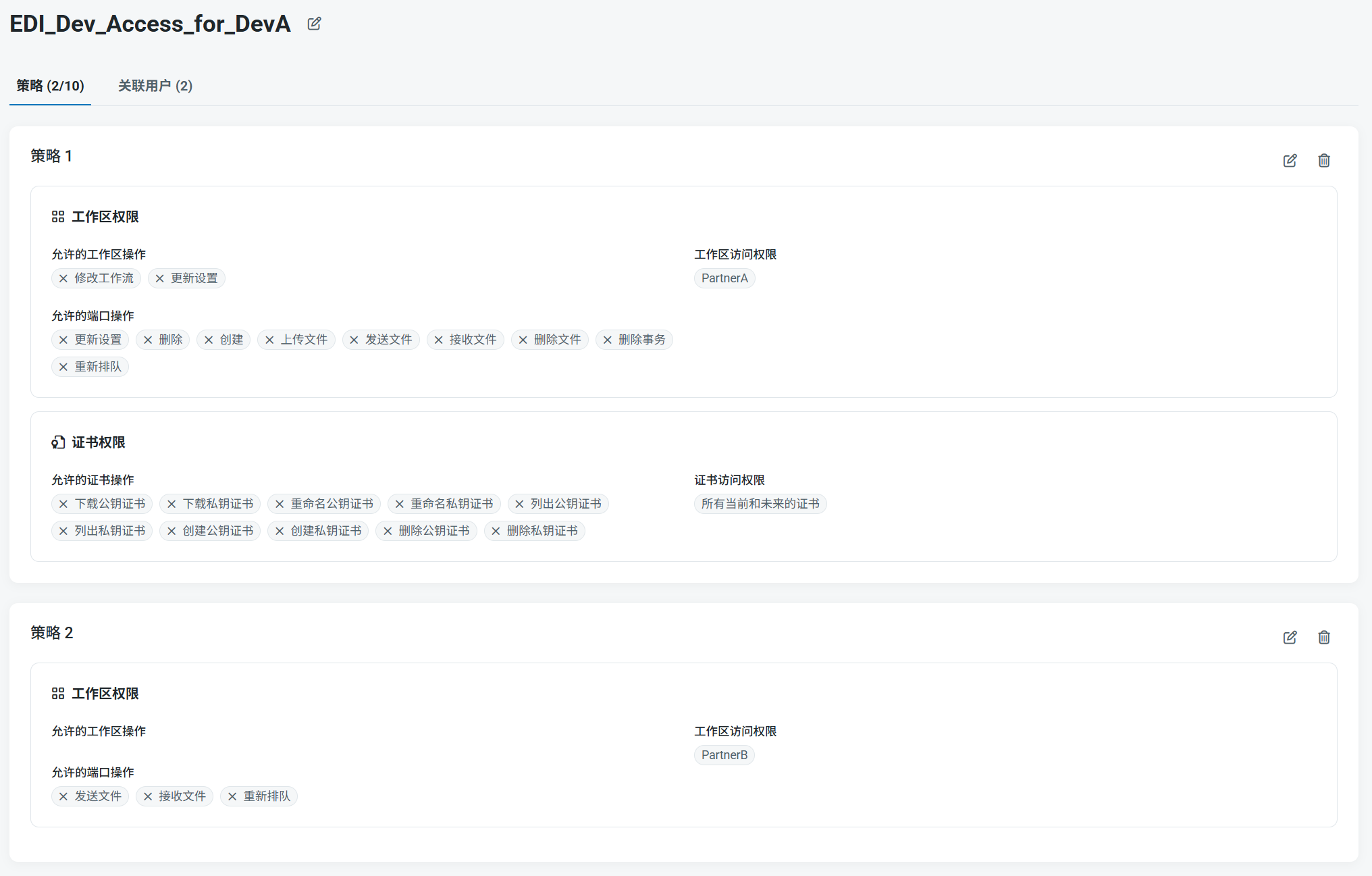

完成后,单击 保存角色。 下图显示了具有两个策略的角色。

将用户与角色关联

- 要将用户添加到角色,请单击 关联用户 选项卡。

- 单击 添加用户,然后选择可以担任此角色的用户。

- 完成后,单击 添加用户。

-

使用 角色 选项卡查看每个角色的摘要信息,包括关联的工作区和用户。将鼠标悬停在计数上即可查看详细信息。

注意:如果证书策略包含对特定证书子集的访问权限,则受该策略约束的用户可以创建新证书,但创建后无法在端口中查看或列出该证书。这是因为新证书不属于该策略中的证书子集。

角色和策略示例

想象一下公司拥有一组 EDI 开发人员的场景。 公司拥有多个贸易伙伴; 在这个例子中,我们将使用两个贸易伙伴和两个开发人员。

贸易伙伴流分为两个独立的工作区:PartnerA 和 PartnerB。 每个 EDI 开发人员(DevA 和 DevB)主要在其相应的工作区(DevA = PartnerA)中工作,但他们还需要能够根据需要在 PartnerB 工作区中查看或发送文件。 要管理此操作,可以创建 DevA 用户,为 DevA 创建自定义角色,然后为该角色分配两个策略,如下图所示。

- 策略 1 为 DevA 提供对 PartnerA 工作区的完全访问权限。

- 策略 2 为 DevA 提供对 PartnerB 工作区的有限访问权限,允许他们查看和发送文件,但不能创建或删除端口,也不能修改流或设置。

用户角色比较表

此表描述了所有类型角色中可用的功能。

| 动作 | 管理员 | 普通用户 | 业务运维 | 自定义 |

|---|---|---|---|---|

| 修改工作流 | ✔ | ✔ | ✔ | |

| 更改端口配置 | ✔ | ✔ | ✔ | |

| 删除端口 | ✔ | ✔ | ✔ | |

| 创建端口 | ✔ | ✔ | ✔ | |

| 上传文件 | ✔ | ✔ | ✔ | |

| 发送文件 (在端口的“输入”选项卡) | ✔ | ✔ | ✔ | ✔ |

| 接收文件 (在端口的“输出”选项卡) | ✔ | ✔ | ✔ | ✔ |

| 删除文件 (在端口的“输入”选项卡) | ✔ | ✔ | ✔ | |

| 删除交易 | ✔ | ✔ | ✔ | |

| 重新排队 (在端口的“输入”选项卡) | ✔ | ✔ | ✔ | ✔ |

| 查看端口和工作流 | ✔ | ✔ | ✔ | ✔ 1 |

| 查看应用程序和事务日志 | ✔ | ✔ | ✔ | ✔ 1 |

| 将私有证书文件上传到个人设置 | ✔ | |||

| 更改个人设置 | ✔ | |||

| 查看审计日志 | ✔ | |||

| 添加管理用户 | ✔ |